Este artigo faz parte da edição especial da VentureBeat, “O playbook de resiliência cibernética: Navegando na nova era de ameaças.” Leia mais desta edição especial aqui.

Procrastinar em relação a patching já causou mais danos a redes e empresas do que qualquer exploit de dia zero ou ataque cibernético avançado.

A complacência mata — e tem um custo alto. Manter versões desatualizadas (ter patches antigos “down revision”) ou não fazer patching é a forma como ransomware é instalado, ocorrem vazamentos de dados e empresas são multadas por estarem fora de conformidade. Não se trata de saber se uma empresa será invadida, mas sim quando — principalmente se não priorizarem a gestão de patches.

Por que tantas equipes de segurança procrastinam – e pagam um preço alto

Vamos ser honestos sobre como o patching é percebido em muitas equipes de segurança e organizações de TI: freqüentemente é delegado a membros da equipe designados para tarefas mais repetitivas e mundanas. Por quê? Ninguém quer passar seu tempo fazendo algo que é frequentemente repetitivo e, às vezes, manualmente intensivo, mas que requer total atenção para ser feito corretamente.

A maioria das equipes de segurança e TI diz à VentureBeat em confiança que o patching é muito demorado e desvia a atenção de projetos mais interessantes. Isso é consistente com um estudo da Ivanti que revelou que a maioria (71%) dos profissionais de TI e segurança acha que o patching é excessivamente complexo, trabalhoso e demorado.

O trabalho remoto e os espaços de trabalho descentralizados tornam o patching ainda mais complicado, 57% dos profissionais de segurança relataram. Também consistente com o que a VentureBeat ouve das equipes de segurança, a Ivanti descobriu que 62% dos líderes de TI e segurança admitem que a gestão de patches é colocada em segundo plano em relação a outras tarefas.

A verdade é que o inventário de dispositivos e as abordagens manuais na gestão de patches não têm acompanhado o ritmo por um bom tempo (anos). Enquanto isso, os adversários estão aprimorando suas técnicas, criando modelos de linguagem grandes (LLMs) armados e aplicativos de ataque.

Não aplicar patches? É como tirar a fechadura da sua porta da frente

Onda de crimes atinge comunidades affluent e com portões, à medida que criminosos usam câmeras de vídeo remotas para vigilância 24 horas. Deixar uma casa destrancada e sem sistema de segurança é um convite aberto para ladrões.

Não aplicar patches em endpoints é a mesma coisa. E, sejamos sinceros: qualquer tarefa que seja despriorizada e colocada no fim da lista de ações provavelmente nunca será concluída totalmente. Os adversários estão constantemente aprimorando suas técnicas, estudando vulnerabilidades comuns e exposições (CVEs) e encontrando listas de empresas que têm essas vulnerabilidades — tornando-as alvos ainda mais suscetíveis.

A Gartner frequentemente comenta sobre patching em sua pesquisa e considera isso parte da sua cobertura de gestão de vulnerabilidades. Seu estudo recente, Top 5 Elements of Effective Vulnerability Management, enfatiza que “muitas organizações ainda gerenciam mal as exceções de patching, resultando em mitigação ausente ou ineficaz e aumento de risco.”

A má administração começa quando as equipes despriorizam o patching e consideram processos manuais “bons o suficiente” para completar tarefas cada vez mais complexas, desafiadoras e mundanas. Isso é agravado por equipes siloadas. Tal má administração cria lacunas exploráveis. O antigo mantra “digitalizar, aplicar patches, rescanner” não está escalando quando os adversários estão usando IA e ataques de IA generativa para digitalizar alvos a velocidade de máquina.

O relatório Radar for Unified Endpoint Management (UEM) da GigaOm destaca ainda como o patching continua a ser um desafio significativo, com muitos fornecedores lutando para fornecer patches consistentes para aplicativos, drivers de dispositivos e firmware. O relatório incentiva as organizações a considerarem como podem melhorar a gestão de patches como parte de um esforço mais amplo para automatizar e escalar a gestão de vulnerabilidades.

Por que a gestão tradicional de patches falha no cenário atual de ameaças

A gestão de patches na maioria das organizações começa com ciclos mensais programados que dependem de pontuações de severidade do Common Vulnerability Scoring System (CVSS) para ajudar a priorizar vulnerabilidades. Os adversários estão se movendo mais rápido e criando ameaças mais complexas do que as pontuações CVSS conseguem acompanhar.

Como Karl Triebes, CPO da Ivanti, explicou: “Confiar apenas em classificações de severidade e em um ciclo fixo mensal expõe as organizações a riscos não contabilizados. Essas classificações ignoram o contexto único da empresa, lacunas de segurança e ameaças em evolução.” No ambiente ágil de hoje, pontuações estáticas não podem capturar o perfil de risco nuançado de uma organização.

O framework da Gartner reforça a necessidade de “técnicas de priorização avançadas e fluxos de trabalho automatizados que integrem criticidade de ativos e dados de ameaças ativas para direcionar recursos limitados às vulnerabilidades que realmente importam.” O relatório da GigaOm também observa que, enquanto a maioria das soluções UEM suporta o patching de SO, poucas oferecem “patching para aplicativos de terceiros, drivers de dispositivos e firmware,” deixando lacunas que os adversários exploram.

Gestão de patches baseada em risco e contínua: uma abordagem mais inteligente

Chris Goettl, VP de gestão de produtos para segurança de endpoint da Ivanti, explicou à VentureBeat: “A priorização de patches baseada em risco vai além das pontuações CVSS ao considerar exploração ativa, inteligência de ameaças e criticidade de ativos.” Adotar essa abordagem mais dinâmica ajuda as organizações a antecipar e reagir a riscos em tempo real, o que é muito mais eficiente do que usar pontuações CVSS.

Triebes expandiu: “Confiar apenas em classificações de severidade e em um ciclo fixo mensal expõe as organizações a riscos não contabilizados. Essas classificações ignoram o seu contexto único de negócios, lacunas de segurança e ameaças em evolução.” No entanto, apenas a priorização não é suficiente.

Os adversários podem rapidamente transformar vulnerabilidades em armas em questão de horas e já provaram que a genAI os torna ainda mais eficientes do que no passado. Atacantes de ransomware encontram novas maneiras de transformar vulnerabilidades antigas em armas. Organizações que seguem ciclos de patching mensais ou trimestrais não conseguem acompanhar o ritmo das novas táticas.

Sistemas de gestão de patches baseados em aprendizado de máquina (ML) há muito são capazes de priorizar patches com base em ameaças e riscos de negócios atuais. A manutenção regular garante conformidade com PCI DSS, HIPAA e GDPR, enquanto a automação de IA preenche a lacuna entre detecção e resposta, reduzindo a exposição.

A Gartner alerta que confiar em processos manuais cria “gargalos, atrasa a resposta a dia zero e resulta na aplicação de patches de menor prioridade enquanto as vulnerabilidades ativamente exploradas permanecem sem tratamento.” As organizações precisam mudar para um patching contínuo e automatizado para acompanhar os adversários.

Escolhendo a solução certa para gestão de patches

Existem muitas vantagens em integrar IA generativa e melhorar algoritmos de ML que estão no cerne dos sistemas automáticos de gestão de patches. Todos os fornecedores que competem no mercado têm roteiros que incorporam essas tecnologias.

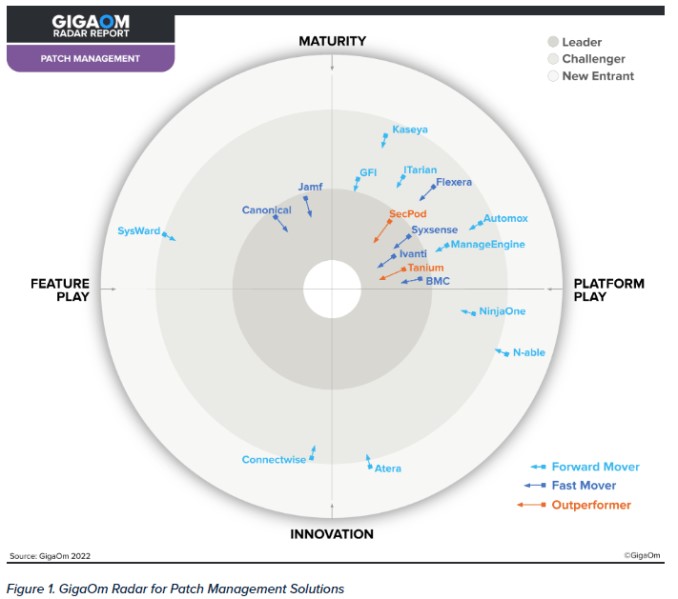

O Radar da GigaOm para Gestão de Patches Soluções Report destaca os pontos fortes e fracos técnicos dos principais provedores de gestão de patches. Ele compara fornecedores como Atera, Automox, gerenciamento de patches cliente BMC com tecnologia Ivanti, Canonical, ConnectWise, Flexera, GFI, ITarian, Jamf, Kaseya, ManageEngine, N-able, NinjaOne, SecPod, SysWard, Syxsense e Tanium.

A Gartner aconselha as equipes de segurança a “aproveitar a priorização baseada em risco e ferramentas de fluxo de trabalho automatizadas para reduzir o tempo de patching,” e cada fornecedor neste mercado está refletindo isso em seus roteiros. Uma estratégia sólida de patching requer o seguinte:

- Implantação estratégica e automação: Mapeamento de ativos críticos e redução de erros manuais por meio da automação impulsionada por IA.

- Prioridade baseada em risco: Foco nas ameaças ativamente exploradas.

- Gestão centralizada e monitoramento contínuo: Consolidação dos esforços de patching e manutenção da visibilidade de segurança em tempo real.

Ao alinhar as estratégias de patching com esses princípios, as organizações podem reduzir a carga de trabalho de suas equipes e construir uma resiliência cibernética mais forte.

Automatizando a gestão de patches: Medindo o sucesso em tempo real

Todos os fornecedores que competem neste mercado atingiram um nível base de desempenho e funcionalidade ao agilizar a validação, teste e implantação de patches. Ao correlacionar dados de patches com atividades de exploração do mundo real, os fornecedores estão reduzindo o tempo médio de remediação (MTTR) de seus clientes.

Medir o sucesso é crítico. A Gartner recomenda acompanhar o seguinte (no mínimo):

- Tempo médio de patching (MTTP): O tempo médio para remediar vulnerabilidades.

- Percentual de cobertura de patch: A proporção de ativos patchados em relação aos vulneráveis.

- Redução da janela de exploit: O tempo desde a divulgação da vulnerabilidade até a remediação.

- Impacto na redução de risco: O número de vulnerabilidades ativamente exploradas corrigidas antes que incidentes ocorram.

Automatize a gestão de patches — ou fique para trás

O patching não é uma ação que as equipes de segurança devem simplesmente realizar depois de outras tarefas de maior prioridade. Ele deve ser fundamental para manter um negócio vivo e livre de ameaças potenciais.

Em termos simples, o patching está no cerne da resiliência cibernética. No entanto, muitas organizações o despriorizam, deixando vulnerabilidades conhecidas abertas para atacantes cada vez mais usando IA para atacar mais rápido do que nunca. As pontuações estáticas de CVSS provaram que não conseguem acompanhar o ritmo, e ciclos fixos se tornaram mais um passivo do que um ativo.

A mensagem é simples: quando se trata de patching, a complacência é perigosa — é hora de torná-lo uma prioridade.

Conteúdo relacionado

OpenAI está supostamente em negociações para comprar a Windsurf por $3 bilhões, com novidades esperadas para esta semana.

[the_ad id="145565"] A Windsurf, fabricante de um popular assistente de codificação por IA, está em negociações para ser adquirida pela OpenAI por cerca de $3 bilhões, segundo…

A OpenAI procurou o criador do Cursor antes de iniciar negociações para comprar a Windsurf por $3 bilhões.

[the_ad id="145565"] Quando a notícia de que a OpenAI estava em negociações para adquirir a empresa de codificação AI Windsurf por $3 bilhões surgiu, uma das primeiras…

Como a IA está redesenhando os mapas de eletricidade do mundo: Insights do Relatório da AIE

[the_ad id="145565"] A inteligência artificial (IA) não está apenas transformando a tecnologia; ela também está mudando de forma significativa o setor energético global. De…