Preocupações sobre os riscos representados por imagens adulteradas têm surgido regularmente nas pesquisas nos últimos anos, especialmente à luz de um novo aumento de frameworks de edição de imagem baseados em IA, capazes de modificar imagens existentes, em vez de criá-las do zero.

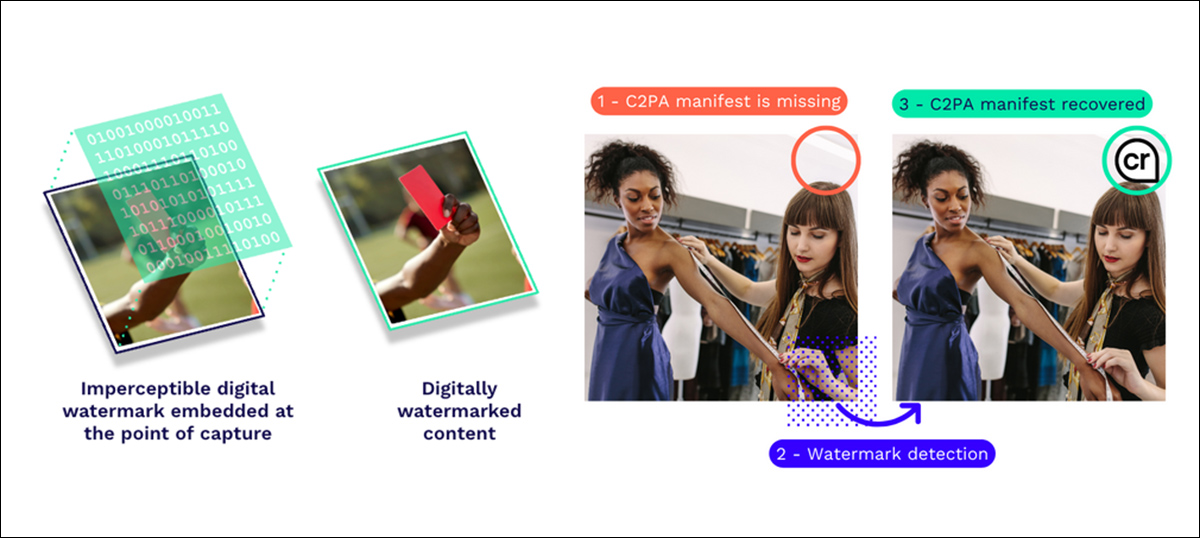

A maioria dos sistemas de detecção propostos para abordar esse tipo de conteúdo se enquadra em um de dois grupos: o primeiro é o watermarking – uma abordagem alternativa incorporada ao framework de veracidade de imagem agora sendo promovido pela Coalition for Content Provenance and Authenticity (C2PA).

O procedimento de watermarking da C2PA é uma alternativa, caso o conteúdo da imagem se separe de seu “manifest” de proveniência original e contínuo. Fonte: https://www.imatag.com/blog/enhancing-content-integrity-c2pa-invisible-watermarking

Esses ‘sinais secretos’ devem, posteriormente, ser robustos para os procedimentos automáticos de re-encoding/otimização que frequentemente ocorrem enquanto uma imagem transita por redes sociais e diferentes portais e plataformas – porém, muitas vezes não são resilientes ao tipo de re-encoding com perdas aplicado pela compressão JPEG (e apesar da concorrência de candidatos como o webp, o formato JPEG ainda é utilizado em aproximadamente 74,5% de todas as imagens de websites).

A segunda abordagem é tornar as imagens evidentes de adulteração, conforme inicialmente proposto no artigo de 2013 Image Integrity Authentication Scheme Based On Fixed Point Theory. Em vez de confiar em marcas d’água ou assinaturas digitais, esse método utilizou uma transformação matemática chamada Gaussian Convolution and Deconvolution (GCD) para empurrar as imagens em direção a um estado estável que seria rompido se alterado.

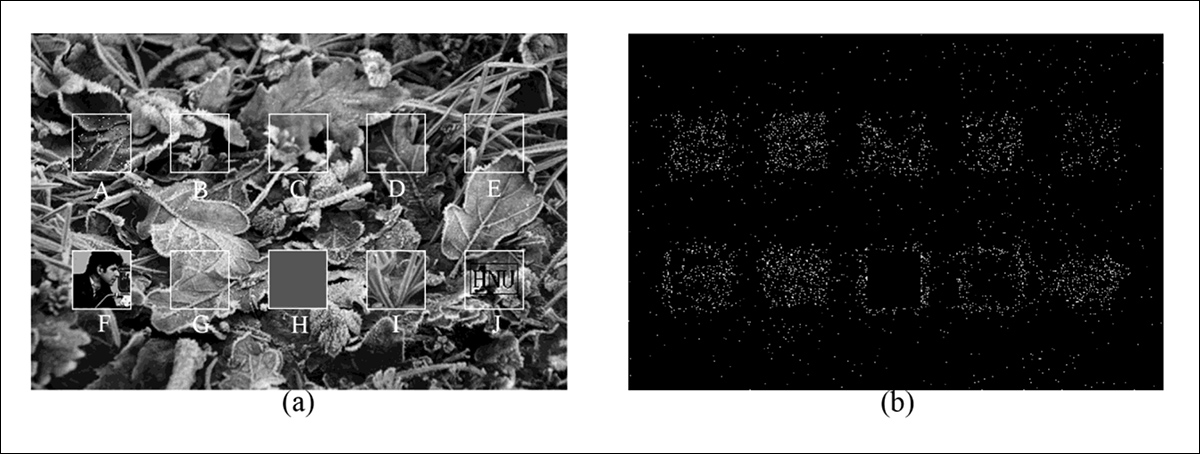

Do artigo ‘Image Integrity Authentication Scheme Based On Fixed Point Theory’: resultados da localização de adulteração usando uma imagem de ponto fixo com PSNR de 59.7802 dB. Os retângulos brancos indicam as regiões submetidas a ataques. O Painel A (esquerda) exibe as modificações aplicadas, incluindo ruído localizado, filtragem e ataques baseados em cópia. O Painel B (direita) mostra a saída de detecção correspondente, destacando as áreas adulteradas identificadas pelo processo de autenticação. Fonte: https://arxiv.org/pdf/1308.0679

O conceito é talvez mais facilmente compreendido no contexto de reparar um delicado tecido de renda: não importa quão fino seja o trabalho empregado em consertar a filigrana, a seção reparada inevitavelmente será discernível.

Esse tipo de transformação, quando aplicada repetidamente a uma imagem em escala de cinza, gradualmente a empurra para um estado onde aplicar a transformação novamente não produz mais mudança.

Essa versão estável da imagem é chamada de ponto fixo. Pontos fixos são raros e altamente sensíveis a mudanças – qualquer pequena modificação em uma imagem de ponto fixo quase certamente quebrará seu status de fixo, tornando fácil detectar a adulteração.

Como geralmente acontece com tais abordagens, os artefatos da compressão JPEG podem ameaçar a integridade do esquema:

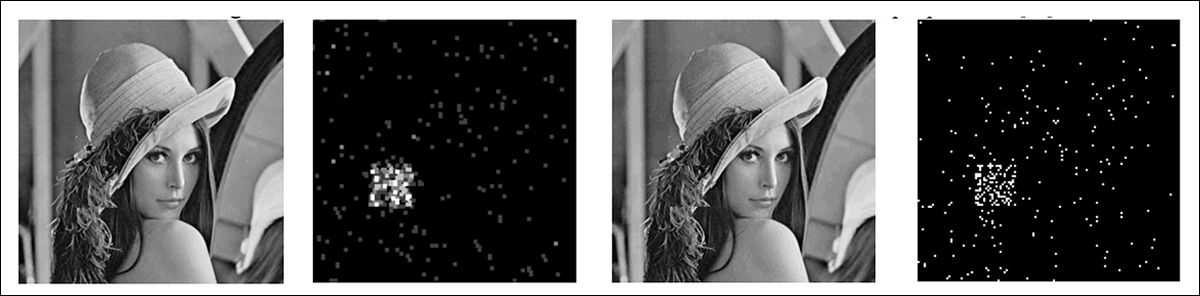

À esquerda, vemos uma marca d’água aplicada ao rosto da icônica ‘Lenna’ (Lena), que está clara sob compressão normal. À direita, com 90% de compressão JPEG, podemos ver que a distinção entre a marca d’água percebida e o crescimento do ruído JPEG está diminuindo. Após múltiplos salvamentos, ou nas configurações de compressão mais altas, a maioria dos esquemas de watermarking enfrenta problemas com artefatos de compressão JPEG. Fonte: https://arxiv.org/pdf/2106.14150

E se, em vez disso, os artefatos de compressão JPEG pudessem ser usados como o meio central para obter um ponto fixo? Nesse caso, não haveria necessidade de sistemas adicionais, pois o mesmo mecanismo que geralmente causa problemas para o watermarking e a detecção de adulteração formaria a base do próprio framework de detecção de adulteração.

Compressão JPEG como uma Base de Segurança

Um sistema desse tipo é proposto em um novo artigo de dois pesquisadores da Universidade de Buffalo na State University of New York. Intitulado Imagem Evidente de Adulteração Usando Pontos Fixos JPEG, a nova proposta baseia-se no trabalho de 2013, e trabalhos relacionados, ao formular oficialmente seus princípios centrais, pela primeira vez, além de aproveitar engenhosamente a compressão JPEG em si como um método para potencialmente produzir uma imagem ‘auto-autenticável’.

Os autores expandem:

‘O estudo revela que uma imagem se torna inalterada após passar por várias rodadas do mesmo processo de compressão e descompressão JPEG.

‘Em outras palavras, se um único ciclo de compressão e descompressão JPEG é considerado uma transformação da imagem, referida como uma transformação JPEG, então essa transformação possui a propriedade de ter pontos fixos, ou seja, imagens que permanecem inalteradas quando a transformação JPEG é aplicada.’

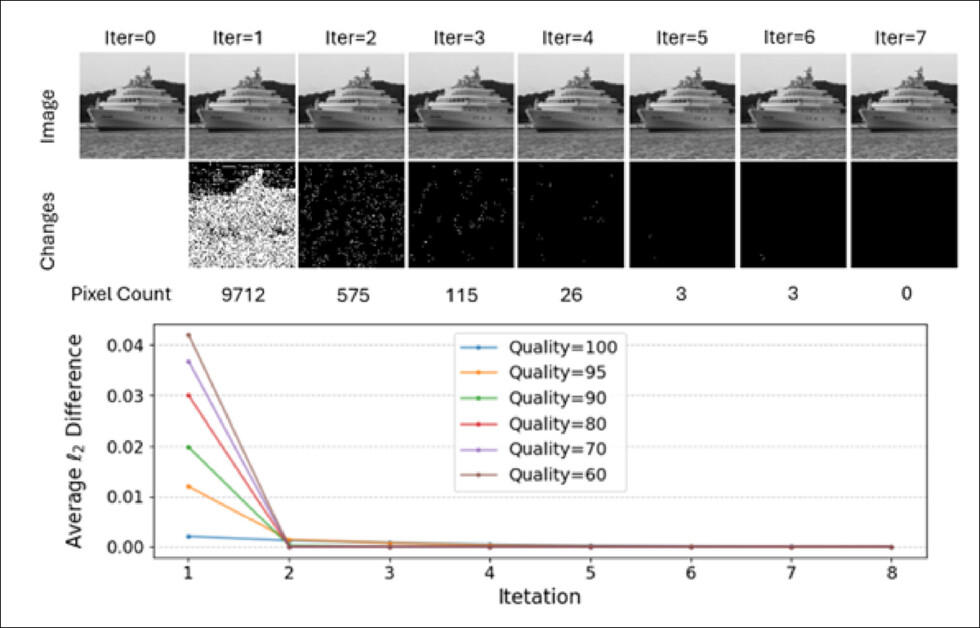

Do novo artigo, uma ilustração da convergência de pontos fixos JPEG. Na linha superior vemos um exemplo de imagem passando por compressão JPEG repetida, com cada iteração mostrando o número e a localização dos pixels que mudaram; na linha inferior, a distância L2 pixel a pixel entre iterações consecutivas é plotada em diferentes qualidades de compressão. Ironicamente, nenhuma melhor resolução dessa imagem está disponível. Fonte: https://arxiv.org/pdf/2504.17594

Em vez de introduzir transformações ou marcas d’água externas, o novo artigo define o processo JPEG como um sistema dinâmico. Nesse modelo, cada ciclo de compressão e descompressão move a imagem em direção a um ponto fixo. Os autores provam que, após um número finito de iterações, qualquer imagem ou alcança ou se aproxima de um estado onde a compressão adicional não produzirá mudanças.

Os pesquisadores afirmam*:

‘Quaisquer alterações na imagem causarão desvios dos pontos fixos JPEG, que podem ser detectados como mudanças nos blocos JPEG após uma única rodada de compressão e descompressão JPEG…

‘As imagens evidentes de adulteração propostas com base em pontos fixos JPEG têm duas vantagens. Primeiramente, imagens evidentes de adulteração eliminam a necessidade de armazenamento externo de características verificáveis, como exigido por sistemas de impressão digital [esquemas], ou a incorporação de rastros ocultos, como nos métodos de watermarking. A imagem em si serve como sua prova de autenticidade, tornando o esquema inerentemente autoevidente.

‘Em segundo lugar, como JPEG é um formato amplamente utilizado e frequentemente o passo final no pipeline de processamento de imagens, o método proposto é resiliente a operações JPEG. Isso contrasta com a abordagem original [abordagem] que pode perder vestígios de integridade devido ao JPEG.’

A principal percepção do artigo é que a convergência JPEG não é apenas um subproduto de seu design, mas um resultado matematicamente inevitável de suas operações. A transformação discreta do cosseno, quantização, arredondamento e truncamento formam conjuntamente uma transformação que (sob as condições corretas) leva a um conjunto previsível de pontos fixos.

Esquema para o processo de compressão/descompressão JPEG formulado para o novo trabalho.

Diferentemente do watermarking, esse método requer nenhum sinal incorporado. A única referência é a própria consistência da imagem sob compressão adicional. Se a recompressão não produzir alterações, a imagem é presumida autêntica. Se o fizer, a adulteração é indicada pelo desvio.

Testes

Os autores validaram esse comportamento usando um milhão de patches gerados aleatoriamente de dados de imagem em escala de cinza de oito bits. Ao aplicar repetidas compressões e descompressões JPEG a esses patches sintéticos, observaram que a convergência para um ponto fixo ocorre dentro de um número finito de etapas. Esse processo foi monitorado medindo a distância L2 pixel a pixel entre iterações consecutivas, com as diferenças diminuindo até que os patches se estabilizassem.

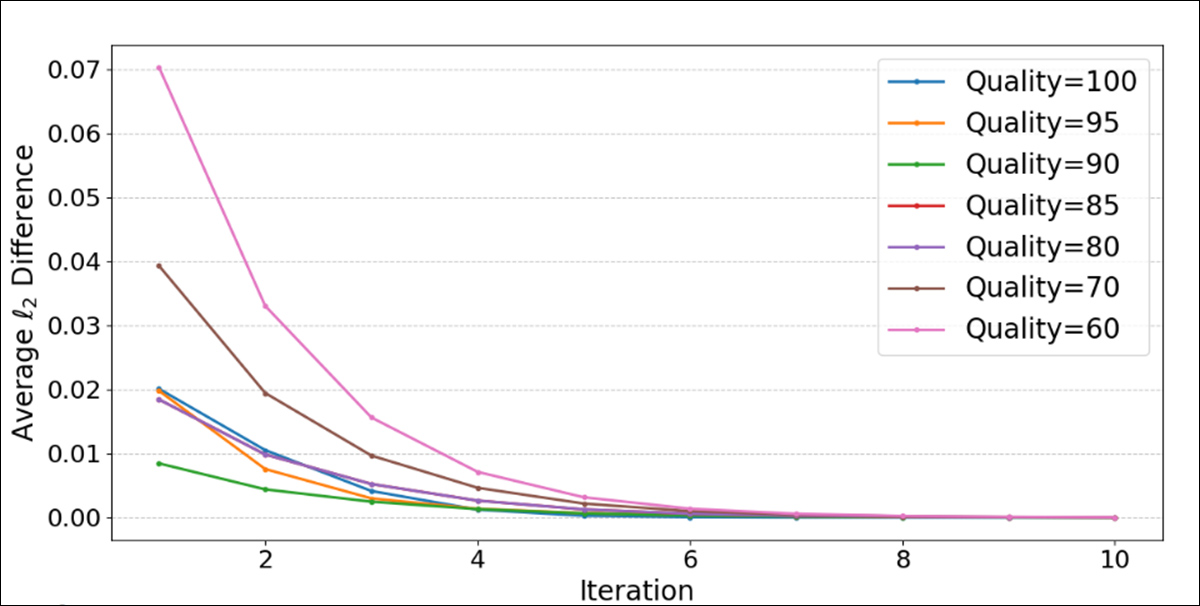

Diferença L2 entre iterações consecutivas para um milhão de patches 8×8, medida sob diferentes qualidades de compressão JPEG. Cada processo começa com um único patch comprimido JPEG e acompanha a redução da diferença em compressões repetidas.

Para avaliar a detecção de adulteração, os autores construíram imagens JPEG evidentes de adulteração e aplicaram quatro tipos de ataques: ruído sal e pimenta; operações de copia-move; inserção de fontes externas; e dupla compressão JPEG usando uma tabela de quantização diferente.

Exemplo de imagens RGB com ponto fixo, com detecção e localização de adulterações, incluindo os quatro métodos de perturbação usados pelos autores. Na linha inferior, podemos ver que cada estilo de perturbação se revela em relação à imagem de ponto fixo gerada.

Após a adulteração, as imagens foram recomprimidas usando a matriz de quantização original. Desvios do ponto fixo foram detectados identificando blocos de imagem que mostravam diferenças não nulas após a recompressão, permitindo tanto a detecção quanto a localização das regiões adulteradas.

Como o método é baseado inteiramente em operações JPEG padrão, as imagens de ponto fixo funcionam normalmente com visualizadores e editores JPEG regulares; porém, os autores observam que, se a imagem for recomprimida em um nível de qualidade diferente, pode perder seu status de ponto fixo, o que pode comprometer a autenticação e precisa ser tratado cuidadosamente em aplicações do mundo real.

Embora isso não seja apenas uma ferramenta para analisar saídas JPEG, também não adiciona muita complexidade. Em princípio, poderia ser integrado a fluxos de trabalho existentes com custo ou interrupção mínima.

O artigo reconhece que um adversário sofisticado pode tentar elaborar mudanças adversariais que preservam o status de ponto fixo; mas os pesquisadores sustentam que tais esforços provavelmente introduziriam artefatos visíveis, minando o ataque.

Enquanto os autores não afirmam que os JPEGs de ponto fixo poderiam substituir sistemas mais amplos de proveniência como o C2PA, eles sugerem que métodos de ponto fixo poderiam complementar estruturas de metadados externas, oferecendo uma camada adicional de evidência de adulteração que persiste mesmo quando os metadados são retirados ou perdidos.

Conclusão

A abordagem do ponto fixo JPEG oferece uma alternativa simples e autossuficiente aos sistemas de autenticação convencionais, exigindo nenhum metadado integrado, marcas d’água ou arquivos de referência externos, em vez disso derivando autenticidade diretamente do comportamento previsível do processo de compressão.

Dessa forma, o método recupera a compressão JPEG – uma fonte frequente de degradação de dados – como um mecanismo para verificação de integridade. Nessa perspectiva, o novo artigo é uma das abordagens mais inovadoras e inventivas que encontrei nos últimos anos.

O novo trabalho aponta para uma mudança de adições em camadas para segurança, e em direção a abordagens que aproveitam as características integradas do próprio meio. À medida que os métodos de adulteração se tornam mais sofisticados, técnicas que testam a estrutura interna da imagem podem se tornar mais relevantes.

Além disso, muitos sistemas alternativos propostos para abordar esse problema introduzem uma fricção significativa ao exigir mudanças em fluxos de trabalho de processamento de imagens estabelecidos há muito tempo – alguns dos quais operam de forma confiável há anos, ou até décadas, e que exigiriam uma justificativa muito mais forte para reestruturação.

* Minha conversão das citações em linha dos autores para hiperlinks.

Primeira publicação em sexta-feira, 25 de abril de 2025

Conteúdo relacionado

O novo CEO da Intel sinaliza esforços de simplificação, mas não revela números exatos de demissões.

[the_ad id="145565"] Lip-Bu Tan, o novo CEO da Intel, enviou uma mensagem direta aos funcionários, afirmando que a empresa precisa se reorganizar para ser mais eficiente. Ele…

Um pesquisador da OpenAI que trabalhou no GPT-4.5 teve seu green card negado.

[the_ad id="145565"] Kai Chen, um pesquisador de IA canadense que trabalha na OpenAI e mora nos EUA há 12 anos, teve seu pedido de green card negado, de acordo com Noam Brown,…

Zencoder adquire Machinet para desafiar o GitHub Copilot enquanto a consolidação de assistentes de programação em IA acelera

[the_ad id="145565"] Participe de nossas newsletters diárias e semanais para as últimas atualizações e conteúdo exclusivo sobre a cobertura de IA líder do setor. Saiba mais…