Participe de nossos boletins diários e semanais para as últimas atualizações e conteúdo exclusivo sobre IA de ponta. Saiba mais

Sistemas não corrigidos são uma bomba-relógio. Cinquenta e sete por cento das vítimas de ciberataques reconhecem que patches disponíveis poderiam ter prevenido as violações, mas quase um terço admite não ter agido, agravando o risco.

A pesquisa Ponemon mostra que as organizações agora demoram em média alarmantes 43 dias para detectar ciberataques, mesmo após um patch ser lançado, um aumento em relação a 36 dias no ano anterior. De acordo com o Verizon Relatório de Investigações de Violação de Dados de 2024, a capacidade dos atacantes de explorar vulnerabilidades aumentou em 180% de 2023 a 2024.

O combate crônico torna o gerenciamento manual ou parcialmente automatizado de patches excessivamente oneroso, empurrando ainda mais a correção para o final das listas de prioridades das equipes.

A dependência de sistemas de patching manuais ou parcialmente automatizados é considerada muito demorada, reduzindo ainda mais a correção ao fim da lista de tarefas da equipe. Isso está de acordo com um estudo da Ivanti que descobriu que a maioria (71%) dos profissionais de TI e segurança acredita que a correção é excessivamente complexa, inconveniente e demorada.

Quando se trata de correções, a complacência mata

Os atacantes exploram agressivamente as Vulnerabilidades e Exposições Comuns (CVEs) legadas, muitas vezes com mais de dez anos.

Uma sinalização clara de como as táticas dos atacantes se tornam eficazes ao direcionar CVEs legadas é seu sucesso com vulnerabilidades que em alguns casos têm mais de 10 anos. Um sinal claro de que os atacantes estão encontrando novas maneiras de transformar vulnerabilidades antigas em armas é o dado preocupante de que 76% das vulnerabilidades aproveitadas por ransomware foram relatadas entre 2010 e 2019. O desalinhamento entre as equipes de TI e segurança agrava os atrasos, com 27% sem estratégias de correção coesas e quase um quarto discordando sobre cronogramas de correção. Um dos benefícios inesperados da automação do gerenciamento de patches é quebrar o impasse entre TI e segurança quando se trata de gerenciar a carga de trabalho de correções.

“Normalmente, em média, uma empresa pode corrigir 90% dos desktops dentro de duas a quatro semanas, 80% dos servidores Windows dentro de seis semanas e apenas 25% dos Bancos de Dados Oracle dentro de seis meses a partir da data de lançamento do patch”, escreve Gartner em seu relatório recente, “Não estamos corrigindo nossa maneira de sair da vulnerabilidade de exposição.” O relatório afirma que “a dura realidade é que ninguém está corrigindo ameaças em escala em qualquer tamanho de organização, geografia ou setor industrial.”

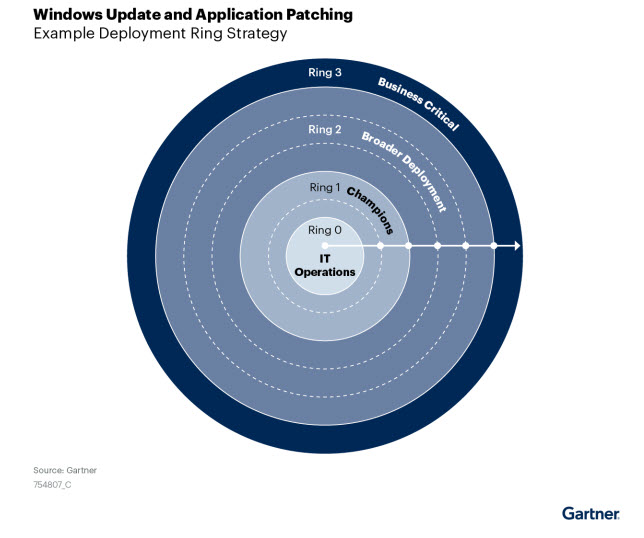

Implementação em anel: defesa proativa em escala

Cada endpoint ou superfície de ameaça não corrigida convida os atacantes a explorá-lo. As empresas estão perdendo a corrida de correção, o que motiva ainda mais os atacantes.

Enquanto isso, a correção tornou-se exponencialmente mais desafiadora para as equipes de segurança e TI gerenciarem manualmente. Aproximadamente uma década atrás, a implementação em anel começou a depender de redes dominadas pela Microsoft. Desde então, as implementações em anel se proliferaram em sistemas de gerenciamento de riscos e patches on-premise e baseados na nuvem. A implementação em anel fornece uma estratégia automatizada e faseada, reduzindo as janelas de ataque e os riscos de violação.

A implementação em anel lança patches incrementalmente através de estágios ou “anéis” cuidadosamente controlados:

- Anel de Teste (1%): As equipes de TI centrais validam rapidamente a estabilidade do patch.

- Anel de Adotantes Precoces (5–10%): Um grupo interno mais amplo confirma a compatibilidade no mundo real.

- Anel de Produção (80–90%): Lançamento em toda a empresa após a estabilidade ser comprovada conclusivamente.

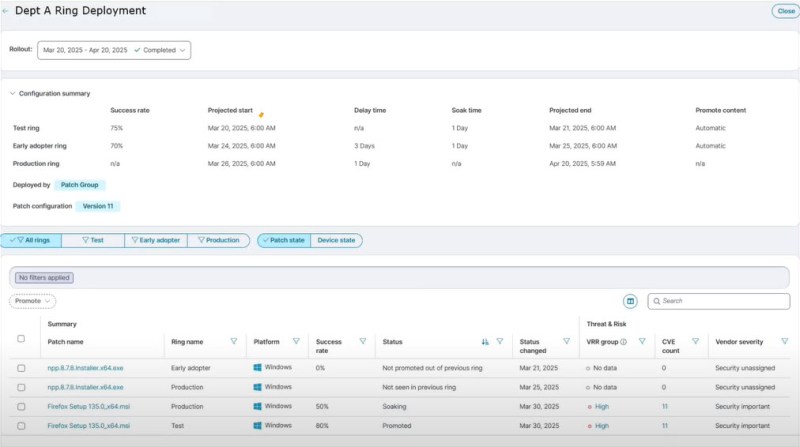

A recente implementação da Ivanti de ring deployment foi projetada para dar maior controle às equipes de segurança sobre quando os patches serão implantados, a quais sistemas e como cada sequência de atualizações será gerenciada. Ao abordar questões de correção precocemente, o objetivo é minimizar riscos e reduzir e eliminar interrupções.

A implementação em anel elimina o MTTP e acaba com o caos da correção reativa

Confiar em classificações de vulnerabilidades desatualizadas para liderar estratégias de gerenciamento de correções só aumenta o risco de uma violação, à medida que as empresas lutam para acompanhar os crescentes atrasos na correção. É frequentemente nesse momento que a correção se torna o pesadelo sem fim da cibersegurança, com os atacantes aproveitando as muitas CVEs legadas que permanecem desprotegidas.

A visão da Gartner em seu recente relatório “Modernize a correção de patch de aplicativos de terceiros” deixa o ponto brutalmente claro, mostrando como os métodos tradicionais de correção falham rotineiramente em acompanhar. Em contraste, empresas que adotam a implementação em anel estão obtendo resultados mensuráveis. Sua pesquisa encontra que a implementação em anel alcança “99% de sucesso nas correções dentro de 24 horas para até 100.000 PCs”, deixando os métodos tradicionais bem para trás.

Durante uma entrevista com a VentureBeat, Tony Miller, VP de serviços empresariais da Ivanti, enfatizou que “Ivanti Neurons para Gerenciamento de Patches e a implementação da Ring Deployment são uma parte importante da nossa jornada Customer Zero.” Ele disse que a empresa utiliza muitos de seus próprios produtos, o que permite um rápido feedback e fornece aos desenvolvedores insights sobre os pontos problemáticos dos clientes.

Miller acrescentou: “Testamos a implementação em anel internamente com um grupo limitado e estamos em processo de implantação em toda a organização. Em nosso grupo de teste, beneficiamo-nos de implantar patches com base em riscos do mundo real e garantindo que as atualizações não interrompam a produtividade dos funcionários – um desafio significativo para qualquer organização de TI.”

A VentureBeat também conversou com Jesse Miller, SVP e diretor de TI do Southstar Bank, sobre a utilização da Avaliação de Risco de Vulnerabilidade (VRR) dinâmica da Ivanti, um sistema dirigido por IA que é recalibrado continuamente com inteligência de ameaças em tempo real, atividade de exploração ao vivo e dados de ataque atuais.

Miller afirmou claramente: “Esta é uma mudança importante para nós e toda a indústria. Avaliar um patch com base em seu CVSS agora é como trabalhar em um vácuo. Ao julgar o quão impactante algo pode ser, você precisa levar em consideração tudo, desde eventos atuais, seu setor, seu ambiente e muito mais. No final, estamos apenas tomando decisões mais sábias, pois não estamos desconsiderando a pontuação CVSS; estamos simplesmente adicionando a ela.”

Miller também destacou a estratégia de priorização de sua equipe: “Temos sido capazes de focar em priorizar patches de Zero-Day e de Prioridade para serem implementados primeiro, bem como qualquer coisa sendo explorada ao vivo. Usar a priorização de patches nos ajuda a eliminar nosso maior risco primeiro para que possamos reduzir rapidamente nossa superfície de ataque.”

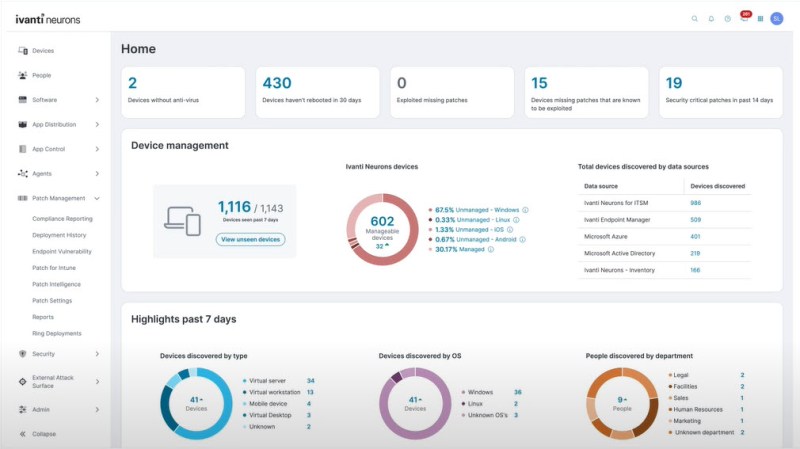

Combinando a implementação em anel e a tecnologia VRR dinâmica, o Ivanti Neurons fornece às empresas uma orquestração visual estruturada de implantações de patches incrementais. Essa abordagem reduz drasticamente o Tempo Médio para Correção (MTTP), acelerando os patches desde os testes direcionados até a implantação total e diminuindo significativamente as janelas de exposição que os atacantes exploram.

Comparando Ivanti Neurons, Microsoft Autopatch, Tanium e ServiceNow: Principais pontos fortes e lacunas

Ao selecionar soluções de gerenciamento de patches empresariais, diferenças aparentes surgem entre os principais fornecedores, incluindo Microsoft Autopatch, Tanium, ServiceNow e Ivanti Neurons.

O Microsoft Autopatch depende da implementação em anel, mas é restrito a ambientes Windows, incluindo aplicativos da Microsoft 365. O Ivanti Neurons expande este conceito cobrindo um espectro mais amplo, incluindo Windows, macOS, Linux e vários aplicativos de terceiros. Isso permite o gerenciamento de patches em toda a empresa para organizações com infraestrutura diversificada e em grande escala.

O Tanium se destaca por sua robusta visibilidade de endpoints e recursos de relatórios detalhados, mas seus requisitos de infraestrutura geralmente se alinham melhor com empresas intensivas em recursos. Enquanto isso, a força do ServiceNow reside na automação do fluxo de trabalho e integrações de gerenciamento de serviços de TI. A execução de patches reais frequentemente exige uma personalização adicional significativa ou integrações de terceiros.

O Ivanti Neurons visa se diferenciar integrando avaliações de risco dinâmicas, implantações em anel faseadas e fluxos de trabalho automatizados dentro de uma única plataforma. Ele aborda diretamente os desafios comuns no gerenciamento de patches nas empresas, incluindo lacunas de visibilidade, complexidade operacional e incerteza sobre a priorização de vulnerabilidades com avaliações de risco em tempo real e painéis visuais intuitivos.

Transformando o gerenciamento de patches em uma vantagem estratégica

Somente correções não podem eliminar a exposição a vulnerabilidades. Os analistas da Gartner continuam enfatizando a necessidade de integrar controles compensatórios, incluindo plataformas de proteção de endpoints (EPP), autenticação multifatorial e segmentação de rede para reforçar a segurança além de patches básicos.

Combinar a implementação em anel com controles compensatórios integrados que fazem parte de uma estrutura de confiança zero garante segurança, permite que as equipes de TI reduzam as janelas de exposição e gerenciem melhor os riscos cibernéticos.

A abordagem da Ivanti em relação à implementação em anel incorpora avaliações de risco em tempo real, fluxos de trabalho de remediação automatizados e gerenciamento de ameaças embutido, alinhando diretamente o gerenciamento de patches com estratégias mais amplas de resiliência empresarial. A decisão de design de torná-lo parte do Neurons para Gerenciamento de Patches oferece a escala que as empresas precisam para melhorar a visibilidade em tempo real da gestão de risco.

Resumo: A integração da implementação em anel com controles compensatórios e ferramentas de priorização transforma o gerenciamento de patches de um fardo reativo em uma vantagem estratégica.

Insigths diários sobre casos de uso empresarial com o VB Daily

Se você quer impressionar seu chefe, o VB Daily tem tudo o que você precisa. Nós fornecemos a você as informações privilegiadas sobre o que as empresas estão fazendo com a IA generativa, desde mudanças regulatórias até implantações práticas, para que você possa compartilhar insights para um ROI máximo.

Leia nossa Política de Privacidade

Obrigado por se inscrever. Confira mais boletins do VB aqui.

Ocorreu um erro.

Conteúdo relacionado

MIT dissocia-se de artigo de estudante de doutorado sobre os benefícios da IA na produtividade.

[the_ad id="145565"] O MIT afirma que, devido a preocupações sobre a “integridade” de um artigo de alto perfil sobre os efeitos da inteligência artificial na pesquisa e…

Satya Nadella da Microsoft está escolhendo chatbots em vez de podcasts.

[the_ad id="145565"] Embora o CEO da Microsoft, Satya Nadella, diga que gosta de podcasts, ele pode não estar realmente ouvindo-os mais. Essa informação aparece próximo ao final…

A startup Y Combinator Firecrawl está pronta para pagar $1 milhão para contratar três agentes de IA como funcionários.

[the_ad id="145565"] A startup apoiada pela Y Combinator, Firecrawl, está novamente em busca de funcionários para agentes de IA. Como relatado anteriormente em fevereiro, sua…